Содержание

- 1 Печенюшка » Установка и удаление сетевых компонентов с помощью программы netcfg.exe

- 2 Установка Windows 10 по сети с помощью MDT 2013 и WDS

- 2.1 Установка роли Windows Deployment Services

- 2.2 Установка Microsoft Deployment Toolkit 2013

- 2.3 Установка Windows Assessment and Deployment Kit

- 2.4 Настройка MDT 2013

- 2.5 Создание задания установки MDT

- 2.6 Настройка загрузочного образа в Windows Deployment Services

- 2.7 Тестирование установки Windows 10 по сети

- 3 Настройка сети в операционной системе Windows 7. Часть 2 – Сетевые клиенты, службы и протоколы

- 4 Microsoft Windows 10 VPN-клиент IPsec: руководство по безопасности, проверке и администрированию

- 5 Как я начал бояться и разлюбил Windows 10

Печенюшка » Установка и удаление сетевых компонентов с помощью программы netcfg.exe

Не так давно, из-за проблем с установкой VPN соединений, мне пришлось познакомиться со специальной программой командной строки netcfg, которая входит в состав операционной системы MS Windows Vista, MS Windows 7 и серверных MS Windows Server 2008.

Расположение: %systemroot%system32netcfg.exe

Команда netcfg позволяет нам управлять сетевыми адаптерами, протоколами, сервисами и клиентами. Другими словами она позволяет просмотреть, установить или удалить такие сетевые компоненты операционной системы, как протоколы NetBIOS, TCP/IPv6, IPX и т. д., сетевые службы QoS, Служба доступа к файлам и принтерам сетей Microsoft и т. д. Чтобы просмотреть описание работы программы netcfg.exe, введите команду netcfg -?.

Работа с программой

Работать с программой netcfg.exe довольно просто. Однако для этого нужно знать названия сетевых компонентов, которые с ее помощью можно установить или удалить.

Просмотр установленных сетевых компонентов

Как уже было сказано, данная программа позволяет просмотреть список установленных сетевых компонентов. Для этого применяется команда netcfg -s n. После ее ввода перед вами отобразится список установленных сетевых адаптеров, протоколов, служб и клиентов. Обратите внимание на левый столбец выводимых данных (в правом столбце отображается описание сетевого компонента). В нем содержится сокращенное имя компонента, которое применяется во всех командах программы netcfg.

Можно также просмотреть список установленных адаптеров, для чего применяется команда netcfg -s a. Или список привязок для определенного сетевого компонента, для чего применяется команда netcfg -b . Например, netcfg -b ms_tcpip.

Кроме того, вы можете просмотреть состояние только определенного сетевого компонента. Для этого применяется команда netcfg -q . Например, чтобы просмотреть, установлен ли компонент NetBIOS, нужно воспользоваться командой netcfg -q ms_netbios.

Установка сетевых компонентов

Для установки определенного сетевого компонента нужно знать его сокращенное имя или название INF-файла. Ниже будет приведет список всех возможных сокращенных имен.

Чтобы установить сетевой компонент, используя сокращенное имя, нужно воспользоваться командой netcfg -с -I . Здесь класс компонента может принимать следующие значения: p для сетевого протокола, s для сетевой службы и c для сетевого клиента.

Чтобы установить сетевой компонент, используя его INF-файл, нужно воспользоваться немного отличной командой: netcfg -l -с -I .

Например, для установки протокола Туннельный протокол точка–точка, нужно воспользоваться командой netcfg -l %windir%infnetrast.inf -c p -i MS_PPTP.

Можно также воспользоваться командой netcfg -winpe, которая при инсталляции операционной системы используется для установки TCP/IP, NetBIOS и клиента для сетей Microsoft.

Сведения об установке сетевого компонента заносятся в файл журнала setupapi.app.log, расположенный в каталоге %windows%inf.

Удаление сетевых компонентов

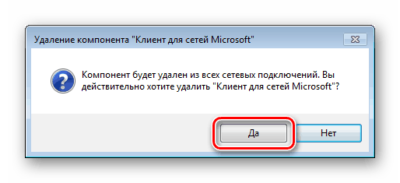

Для удаления сетевых компонентов используется команда netcfg -u . Например, чтобы удалить клиент для сетей Microsoft, нужно воспользоваться командой netcfg -u MS_MSCLIENT.

Стандартные сетевые компоненты

Теперь рассмотрим список стандартных сетевых компонентов, которые вы можете добавлять или удалять. Все INF-файлы, описанные ниже, расположены в каталоге %systemroot%INF. Для удобства разобьем его на сетевые протоколы, службы и клиенты.

Сетевые протоколы

Сначала будут описаны сетевые протоколы.

ms_pppoe — по умолчанию установлен. Определяет протокол Протокол точка–точка по Ethernet, добавляя в систему драйвер Remote Access PPPOE. Данный протокол позволяет передавать кадры PPP через локальную сеть Ethernet, используя туннели. Данный протокол, как и протокол PPTP, поддерживает авторизацию, шифрование и сжатие.

INF-файл: netrast.inf, секция Ndi-PppoeProtocol.

ms_tcpip6 — по умолчанию установлен. Определяет протокол Протокол Интернета версии 6 (TCP/IPv6). Основным новшеством данной версии IP-протокола является расширенное до 128 бит адресное пространство. Кроме того, протокол IPv6 обеспечивает упрощенный механизм автоконфигурирования адресов, а также масштабируемость групповых адресов.

INF-файл: netip6.inf, секция MS_TCPIP6.Install.

MS_TCPIP6_TUNNEL — по умолчанию установлен. Определяет протокол Microsoft TCP/IP версия 6 — туннели. Позволяет создавать туннели на основе протокола TCP/IP версии 6.

INF-файл: netip6.inf, секция MS_TCPIP6.Tunnel.Install.

MS_NDISWAN — по умолчанию установлен. Определяет драйвер NDIS-драйвер WAN удаленного доступа.

INF-файл: netrast.inf, секция Ndi-NdisWan.

MS_wanarp — по умолчанию установлен. Определяет драйвер Драйвер удаленного доступа IP ARP.

INF-файл: netrast.inf, секция Ndi-Wanarp.

ms_netbt_smb — по умолчанию установлен. Определяет протокол Протокол сообщений TCP/IP (сеанс SMB). Он является протоколом прикладного уровня, предназначенным для совместного использования файлов. Он работает поверх протоколов NBT или NetBEUI, но также может работать на основе протоколов IPX/SPX.

INF-файл: nettcpip.inf, секция MS_NETBT_SMB.PrimaryInstall.

ms_netbt — по умолчанию установлен. Определяет протокол Протокол клиента WINS (TCP/IP). Основным назначением службы WINS является организация процесса разрешения имен NetBIOS в соответствующие IP-адреса. Для этого и используется протокол, определенный данным сетевым компонентом.

INF_файл: nettcpip.inf, секция MS_WINS.PrimaryInstall.

MS_RSPNDR — по умолчанию установлен. Определяет протокол Ответчик обнаружения топологии канального уровня. Он используется сетевым модулем операционной системы Windows Vista для отображения графического представления сети. Например, графическое представление сети можно увидеть в мастере Центр управления сетями и общим доступом. Если операционная система не будет поддерживать данный протокол, то соответствующий компьютер не будет отображаться в графическом представлении сети.

INF-файл: rspndr.inf, секция Install.

MS_SMB — по умолчанию установлен. Определяет глобальное устройство MicrosoftNetbiosSmb. На основе данного устройства работают экземпляры NetBT_Tcpip.

INF-файл: nettcpip.inf, секция MS_SMB.Install.

MS_TCPIP — по умолчанию установлен. Определяет протокол Протокол Интернета версии 4 (TCP/IPv4). Он является стандартным протоколом, используемым операционной системой для сетевого взаимодействия.

INF-файл: nettcpip.inf, секция MS_TCPIP.PrimaryInstall.

ms_pptp — по умолчанию установлен. Определяет протокол Туннельный протокол точка–точка. Он позволяет создавать туннели, которые будут передавать кадры PPP через сети на базе протокола TCP/IP. При этом протокол поддерживает шифрование кадров с помощью механизма MPPE (Microsoft Point-to-Point Encryption), основанного на алгоритме RSA.

INF-файл: netrast.inf, секция Ndi-PptpProtocol.

ms_l2tp — по умолчанию установлен. Определяет протокол Туннельный протокол уровня 2.

Протокол туннелирования второго уровня, функционирующий на канальном уровне, представляет собой промышленный стандарт, впервые реализованный в операционной системе Windows 2000 и используемый как передающая среда в VPN (виртуальная частная сеть).

В отличие от такого протокола, как PPTP (протокол L2TP является дальнейшим развитием протокола PPTP), протокол L2TP использует для шифрования протокол IPSec. Еще одним отличием протокола L2TP является то, что для передачи управляющих сообщений он использует дейтаграммный протокол UDP (PPTP в управляющем канале использует протокол TCP).

INF-файл: netrast.inf, секция Ndi-L2tpProtocol.

MS_LLTDIO — по умолчанию установлен. Определяет драйвер Драйвер в/в тополога канального уровня. Данный драйвер используется для создания графического представления сети (карты сети).

INF-файл: lltdio.inf, секция Install.

MS_NDISUIO — по умолчанию установлен. Определяет протокол NDIS-протокол ввода-вывода пользовательского режима.

INF-файл: ndisuio.inf, секция Install.

MS_wanarpv6 — по умолчанию установлен. Определяет драйвер Драйвер удаленного доступа IPv6 ARP.

INF-файл: netrast.inf, секция Ndi-Wanarpv6.

MS_TCPIP_TUNNEL — по умолчанию установлен. Определяет протокол Протокол Интернета (TCP/IP) — туннели. Позволяет создавать туннели на основе протокола TCP/IP версии 4.

INF-файл: nettcpip.inf, секция MS_TCPIP.Tunnel.PrimaryInstall.

ms_Bridge — по умолчанию установлен. Определяет протокол MAC Bridge. Он используется во время маршрутизации с помощью стандартных средств операционной системы.

INF-файл: netbrdgs.inf, секция Bridge.ndi.

MS_IrDA — по умолчанию установлен. Определяет протокол IrDA Protocol. Он предназначен для выполнения подключения между двумя компьютерами с помощью инфракрасной связи. Нужно признать, что на сегодняшний день инфракрасная связь практически не используется, вытесненная беспроводной связью и Bluetooth.

INF-файл: netirda.inf, секция IrDA.Install.

MS_RMCAST — по умолчанию не установлен. Определяет протокол Reliable Multicast Protocol. Он представляет собой протокол транспортного уровня, поддерживающий широковещательную рассылку.

INF-файл: netpgm.inf, секция MS_RMCAST.PrimaryInstall.

Сетевые службы

Теперь рассмотрим сетевые службы.

MS_RASSRV — по умолчанию установлена. Определяет службу Сервер удаленного доступа. Она обрабатывает запросы от удаленных клиентов, подключаемых к серверу с помощью модема.

INF-файл: netrass.inf, секция Ndi-RasSrv.

MS_SERVER — по умолчанию установлена. Определяет службу Служба доступа к файлам и принтерам сетей Microsoft. Она является основной службой операционной системы, используемой при доступе к общим папкам и принтерам.

INF-файл: netserv.inf, секция Install.ndi.

MS_STEELHEAD — по умолчанию установлена. Определяет службу Сервер маршрутизации и удаленного доступа. Она представляет собой надстройку над локальной сетью, предназначенную для маршрутизации глобальных сетей (для этого используется Windows Sockets). Она не сможет заменить собой аппаратные маршрутизаторы, например маршрутизаторы Cisco, однако может превратить сервер в маршрутизатор низкого уровня. Данная служба поддерживает протоколы IP, RIP, OSPF и т. д.

INF-файл: netrass.inf, секция Ndi-Steelhead.

MS_PACER — по умолчанию установлена. Определяет службу Планировщик пакетов QoS. Эта служба, основанная на протоколах прикладного уровня, позволяет выделить определенную часть пропускной способности сети для передаваемых данных, которые чувствительны к задержкам.

INF-файл: netpacer.inf, секция Install.

MS_RASMAN — по умолчанию установлена. Определяет службу Диспетчер подключений удаленного доступа. Она позволяет удаленно подключиться к компьютеру (как правило, с помощью модема).

INF-файл: netrass.inf, секция Ndi-RasMan.

MS_NETBIOS — по умолчанию установлена. Определяет интерфейс NetBIOS Interface.

INF-файл: netnb.inf, секция NetBIOS.ndi.

MS_NATIVEWIFIP — по умолчанию установлена. Определяет фильтр Фильтр NativeWiFi.

INF-файл: netnwifi.inf, секция MS_NWIFI.Install.

MS_RASCLI — по умолчанию не установлена. Определяет службу Клиент удаленного доступа. Она выполняет подключение к серверу удаленного доступа с помощью модемного соединения.

INF-файл: netrass.inf, секция Ndi-RasCli.

MS_ALG — по умолчанию не установлена. Определяет службу Application Layer Gateway. Она является основой стандартного брандмауэра операционной системы и компонента ICS.

INF-файл: netrass.inf, секция Ndi-ALG.

Сетевые клиенты

Последним, что мы рассмотрим, являются сетевые клиенты.

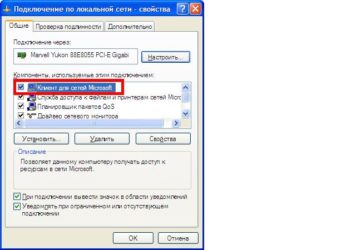

MS_MSCLIENT — по умолчанию установлен. Определяет клиент для сетей Microsoft.

INF-файл: netmscli.inf, секция MSClient.ndi.

Принцип работы программы netcfg.exe

И напоследок вкратце рассмотрим принцип работы программы netcfg.exe. При удалении сетевых компонентов данная программа не удаляет никаких файлов или ветвей, принадлежащих сетевым компонентам. Единственной ветвью, которую она

использует, является HKEY_LOCAL_MACHINESystemCurrentControlSetControlNetwork. Эта ветвь включает в себя следующие подразделы:

{4D36E972-E325-11CE-BFC1-08002BE10318} — определяет список сетевых адаптеров, которые установлены в системе;

{4d36e973-e325-11ce-bfc1-08002be10318} — указывает список сетевых клиентов, установленных в операционной системе;

{4d36e974-e325-11ce-bfc1-08002be10318} — определяет список сетевых служб, установленных в операционной системе;

{4d36e975-e325-11ce-bfc1-08002be10318} — указывает список сетевых протоколов, установленных в операционной системе.

Каждый из них содержит вложенные подразделы, которые описывают один установленный сетевой компонент. При удалении сетевого компонента с помощью программы netcfg.exe она удаляет соответствующий компоненту подраздел данной ветви реестра.

Фактически действие программы командной строки netcfg.exe аналогично удалению или установке сетевых компонентов с помощью кнопок Установить и Удалить окна свойств определенного сетевого подключения. Это окно можно вызвать

с помощью ссылки Просмотр состояния напротив нужного сетевого подключения в папке Центр управления сетями и общим доступом. После выбора данной ссылки перед вами отобразится окно состояния данного сетевого подключения, в котором нужно нажать кнопку Свойства.

При написании данного поста были использовальзованы

материалы книги Windows Vista. Для профессионалов (автор Клименко Роман).

Источник: https://xn--80ae9aggj.xn--p1ai/2009/02/05/netcfg/

Установка Windows 10 по сети с помощью MDT 2013 и WDS

В этой статье мы разберемся, как на базе Windows Server 2012 R2 установить и настроить связку Microsoft Deployment Toolkit 2013, Windows Assessment & Deployment Kit и роли WDS, и использовать этот набор для разворачивания образа Windows 10 на компьютеры клиентов по сети путем загрузки в режиме PXE (Preboot Execution Environment).

Нам понадобятся следующие компоненты:

- Windows Deployment Services – это роль Windows Server 2012, используемая для загрузки и разворачивания операционных систем по сети

- Microsoft Deployment Toolkit (MDT) 2013 Update 1 ( https://www.microsoft.com/en-us/download/details.aspx?id=48595) – набор инструментов для автоматизации развертывания операционных систем на рабочие станции и сервера

- Windows Assessment and Deployment Kit (Windows ADK) для Windows 10 (https://go.microsoft.com/fwlink/p/?LinkId=526740) – набор компонентов для настройки и развертывания Windows на новые компьютеры

- Установочный образ Windows 10 — в виде iso образа или установочного диска

Установка роли Windows Deployment Services

В первую очередь нужно на сервере под управлением Windows Server 2012 R2 установить роль Windows Deployment Services. Установку роли можно выполнить из консоли Server Manager. В списке ролей выберите Windows Deployment Services и нажмите Next.

В списке устанавливаемых компонентов роли WDS отметьте службы Deployment Server и Transport Server.

Запустите установку роли WDS (занимает пару минут).

Установка Microsoft Deployment Toolkit 2013

Установите Microsoft Deployment Toolkit (MDT) 2013 Update 1 со стандартными настройками, для чего достаточно скачать и запустить с правами администратора файл MicrosoftDeploymentToolkit2013_x64.

Установка Windows Assessment and Deployment Kit

Далее нужно установить Windows Assessment and Deployment Kit (Windows ADK) для Windows 10. Скачайте и запустите файл adksetup.exe.

Укажите каталог для установки (по умолчанию C:\Program Files (x86)\Windows Kits\10\).

В списке компонентов ADK для установки отметьте:

- Deployment tools –используется для настройки образа Windows и автоматизации развертывания образа

- Windows Preinstallation Environment (Windows PE) – среда WinPE — минимальная ОС, разработанная для подготовки компьютера к установке Windows или обслуживания

- User State Migration tool (USMT) – набор инструментов для миграции данных пользователей между системами

Запустите установке Windows ADK.

Теперь нам нужен дистрибутив Windows 10. В нашем примере это будет Windows 10 x64 Pro. Т.к. MDT не позволяет напрямую работать с iso файлами образа Windows, необходимо распаковать установочные файлы. Самый простой вариант – смонтировать файл с iso образом Windows 10 через File Explorer (Проводник) в отдельный виртуальный драйв (ПКМ по iso файлу-> Mount).

Настройка MDT 2013

Приступим к настройке MDT 2013. Запустим консоль Deployment Workbench, щелкнем ПКМ по Deployment Share и создадим новый каталог (New Deployment Share).

В окне мастера создания нового каталога распространения укажите путь к папке (C:\DeploymentShare в нашем случае).

Укажите сетевое имя каталога (мы оставили имя по умолчанию DeploymentShare$) и нажмите Next.

После окончания работы мастера перейдите в папку C:\DeploymentShare.

В этой папке хранятся образы ОС, драйвера, настройки, пакеты с приложениями и т.д. Папка является портабельной и может быть легко перенесена на другой MDT сервер.

Чтобы все сетевые клиенты (в том числе анонимные) могли обращаться к содержимому этой папке, в свойствах сетевой папки DeploymentShare$, нужно добавить группу Everyone с разрешением на чтение.

На следующем шаге нам нужно импортировать образ Windows 10. MDT поддерживает импорт образа операционной системы непосредственно с диска дистрибутива, wim файла или образа wds.

Разверните Deployment Shares ->MDT Deployment share. ПКМ по разделу Operating systems и в меню выберите Import Operating System.

Выберите пункт Full set of source files и укажите имя драйва, на который был смонтирован iso образ Windows 10.

Укажите имя каталога, в котором будет храниться импортируемый образ.

Мастер скопирует файлы дистрибутива Windows 10 в каталог C:\DeploymentShare\Operating Systems\Windows10Prox64, а в разделе Operating Systems появится новый запись, указывающая на образ Windows 10 Pro x64.

Создание задания установки MDT

Теперь нужно создать задание установки (Task Sequence), представляющее собой последовательность действий, необходимых для разворачивания Windows (это установка ОС, драйверов, приложений, конфигурация системы, обновлений, запуск различных скриптов настройки и т.п.).

Щелкните ПКМ по разделу Task Sequences и выберите New Task Sequence.

В качестве идентификатора задания (Task sequence ID) укажем DeployWin10x64, а имени (Task sequence name) — “Deploy Windows 10 x64”.

В выпадающем меню нужно выбрать один из существующих шаблонов заданий установки. В нашем случае это будет Standard Client Task Sequence.

Выберите ОС, которую нужно установить в рамках этого задания (Windows 10 Pro x64).

Затем можно указать ключ продукта, это может быть как retail, MAK или KMS ключ.

Далее можно задать пароль локального администратора на устанавливаемой системе.

Откройте свойства созданного задания и проверьте, что его запуск разрешён на любых платформах (This can run on any platforms).

На вкладке Task Sequence отображается последовательность шагов, определенных в шаблоне, которые нужно выполнить при разворачивании ОС на клиенте. Здесь можно добавить собственные шаги, либо оставить все по-умолчанию.

Далее нужно обновить каталок распространения MDT. Щелкните ПКМ по MDT Deployment Share и выберите Update Deployment Share. MDT сгенерирует загрузочные образы и файлы, нужные для установки ОС.

При первом запуске каталог C:\DeploymentShare\Boot пуст, поэтому нужно выбрать пункт Completely regenerate the boot image и дождаться генерации образов ОС.

В каталоге C:\DeploymentShare\Boot должны появится iso и wim образы Windows PE для x86 и x64 платформ. Эти образы могут быть использованы для загрузки физических или виртуальных машин при разворачивании образа. При разворачивании образа Windows по сети (PXE boot) с помощью Windows Deployment Services могут быть использованы wim файлы.

Настройка загрузочного образа в Windows Deployment Services

Следующий этап – настройка сервера WDS, который должен обслуживать запросы клиентов PXE. Откройте консоль Windows Deployment Services (Server Manager -> Tools -> Windows Deployment Services), разверните ветку Servers и в контекстном меню сервера выберите Configure Server.

Укажем, что это будет отдельный WDS сервер (Standalone Server), не зависимый от Active Directory.

Каталог установки оставим без изменений — C:\RemoteInstall.

В настройках клиента PXE нужно указать, что нужно отвечать на запросы всех клиентов — Respond to all clien computers (known and unknown).

Снимите галку– Add images to the server now.

Зеленый треугольник на имени WDS сервера означает, что он настроен и запущен.

Теперь нам нужно импортировать на WDS сервер загрузочный образ, который мы создали ранее с помощью MDT. Щелкните ПКМ по Boot Image –>Add boot image.

Перейдите в каталог C:\DeploymentShare\Boot и последовательно добавьте файлы LiteTouchPE_x86.wim и LiteTouchPE_x64.wim.

Последнее, что осталось выполнить – открыть свойства WDS сервера и перейти на вкладку Boot. Чтобы предотвратить случайную загрузку клиентов через PXE и автоматическую установку Windows, зададим обязательное использование клавиши F12 для использования PXE-загрузки. Для этого в секции PXE Boot Policy нужно выбрать опцию Require the user to press the F12 key to continue the PXE boot.

Здесь же укажите загрузочные образы для архитектур x86 и x64 (в том числе для архитектуры UEFI).

Все остальные настройки WDS сервера оставим по-умолчанию. Перезапустите службу WDS через консоль (All tasks ->Restart).

Важно. WDS сервер и клиентский компьютер, на который вы хотите установить ОС через PXE, должны находится в одной подсети (VLAN). Если они расположены в разных подсетях, нужно настроить DHCP-relay (IP Helper) с дополнительными DHCP опциями 60 и 67.

Тестирование установки Windows 10 по сети

Теперь мы готовы протестировать сетевую загрузку компьютера клиента с wim образа, расположенного на WDS сервере (PXE boot). В этом тесте это будет виртуальная машина VMWare. Запустите ВМ и в процессе загрузи несколько раз нажмите клавишу F12 для начала загрузки через PXE.

Press F12 for network service boot

Машина подключится к WDS серверу и получит список доступных загрузочных образов Windows PE. В стандартном диалоге Boot Manager нужно быте выбрать ОС, которую нужно загрузить. В нашем случае это Lite Touch Windows PE (x86).

Система начнет загрузку по сети wim образа со средой WinPE и предложит начать установку Windows 10 с помощью мастера Microsoft Deployment Tool Wizard.

Нажмите на кнопку Run the Deployment Wizard to install a new Operating System для запуска пошагового мастера установки образа Windows 10 на компьютер клиента.

В нашем примере также понадобилось указать UNC путь к сетевой папке DeploymentShare$ на MDT сервере(\\10.1.24.170\DeploymentShare$) и имя+пароль пользователя для доступа к ней.

Осталось среди доступных заданий выбрать созданное ранее Deploy Windows 10 x64 и дождаться окончания сетевой установки образа Windows 10 на этот компьютер.

Итак, в этой статье мы показали, как воспользоваться функционалом MDT 2013 и WDS сервера для создания инфраструктуры, позволяющей в автоматическом режиме по сети развернуть образ Windows 10 на клиентах.

Источник: http://winitpro.ru/index.php/2016/06/24/ustanovka-windows-10-po-seti-s-pomoshhyu-mdt-2013-i-wds/

Настройка сети в операционной системе Windows 7. Часть 2 – Сетевые клиенты, службы и протоколы

В предыдущей части статьи вы узнали об основном компоненте средства конфигурирования сетевых свойств операционных систем Windows – компоненте «Центр управления сетями и общим доступом». Были рассмотрены такие основные понятия, как сетевое расположение и сетевые карты.

Коротко было описано окно сетевых подключений, которое позволяет конфигурировать сетевые подключения на локальном компьютере. Из этой статьи вы узнаете о сетевых клиентах, службах и протоколах – компонентах системы, которые привязаны к сетевым подключениям, позволяющие осуществлять коммуникации вашим хостам.

Вы сможете для себя почеркнуть общую информацию, которая поможет вам в дальнейшем изучении сетевых технологий компании Microsoft.

Заключение

В этой статье вы узнали о сетевых клиентах, сетевых службах и о протоколах. Была описана модель взаимодействия открытых систем (OSI) и рассмотрены четыре уровня модели протокола TCP/IP. В соответствии с моделью OSI, сетевой уровень именуется как уровень 2, уровень Интернета – уровень 3, транспортный уровень – уровень 4 и прикладной уровень называется уровнем 7. В следующих статьях вы подробно познакомитесь с сетевыми клиентами, а также с протоколами Интернета версии 4 и 6.

Источник: https://dimanb.wordpress.com/2010/04/14/%D0%BD%D0%B0%D1%81%D1%82%D1%80%D0%BE%D0%B9%D0%BA%D0%B0-%D1%81%D0%B5%D1%82%D0%B8-%D0%B2-%D0%BE%D0%BF%D0%B5%D1%80%D0%B0%D1%86%D0%B8%D0%BE%D0%BD%D0%BD%D0%BE%D0%B9-%D1%81%D0%B8%D1%81%D1%82%D0%B5%D0%BC-7/

Microsoft Windows 10 VPN-клиент IPsec: руководство по безопасности, проверке и администрированию

A VPN (Виртуальная частная сеть) — это сеть, которая в основном поддерживает конфиденциальность при использовании Интернета с помощью процедур безопасности и протоколов туннелирования, таких как L2TP (Протокол туннелирования второго уровня) или IPsec, Таким образом, любые частные данные, которые отправляются, шифруются и дешифруются только на принимающей стороне. Более того, данные отправляются через «туннель», который не может быть «введен» никакими другими данными. Такая же возможность предоставляется Windows 10 известен как Windows 10 IPsec VPN Клиент. Windows реализует IPsec для обеспечения защищенной, аутентифицированной, конфиденциальной и защищенной от несанкционированного доступа сети между двумя одноранговыми компьютерами.

Прежде чем мы продолжим, важно пролить свет на термин Виртуальная частная сеть, Ну, VPN — это способ использовать Интернет, предоставляя пользователям или удаленной группе доступ к сети организации в защищенной среде. До появления VPN компании арендовали дорогостоящие системы выделенных линий для построения VPN, которые они могли использовать только. Тем не менее, с наступлением VPN, те же возможности предоставляются пользователям и по гораздо более низкой цене.

Microsoft Windows 10 IPsec VPN-клиент

Вы можете настроить VPN на вашем Windows 10 компьютер. ОС хорошо подходит для рабочих столов и предназначена для работы в качестве клиента в доменах Windows.

Цель безопасности для Microsoft Windows 10 IPsec VPN-клиент

Несколько дней назад Microsoft выпустила отчет об оценке безопасности для Microsoft Windows 10 IPsec VPN-клиент. Вот его резюме.

Аудит безопасности

Информация аудита, генерируемая системой, охватывает события, связанные с датой, временем и идентификатором пользователя, который вызывает событие. Windows 10 может собирать и проверять эти данные, просматривать журналы аудита, защищать их от переполнения и, при необходимости, ограничивать доступ к журналам аудита. Аналогичным образом, авторизованные администраторы могут просматривать журналы аудита и искать или сортировать записи аудита.

Управление безопасностью

Управление политиками контролируется с помощью комбинации контроля доступа, членства в группах администраторов и привилегий. Windows 10 поддерживает несколько функций для управления политиками безопасности.

Надежный путь

Windows 10 настроен на использование набора протоколов для предоставления виртуального частного сетевого соединения (VPN) между собой и шлюзом VPN в дополнение к обеспечению защищенной связи через HTTPS.

Криптографическая поддержка

Windows предоставляет криптографические функции, подтвержденные FIPS, которые поддерживают:

- Криптографические подписи

- Соглашение о криптографическом ключе

- Криптографическое хеширование

- Шифрование / дешифрование

В дополнение к использованию криптографии для собственных функций безопасности, Windows предоставляет доступ к функциям криптографической поддержки для программ режима пользователя и режима ядра. Кроме того, он обеспечивает широкую аудиторскую поддержку криптографических операций.

Аутентификация и идентификация

Последняя версия Windows — Windows 10 поставляется с возможностью использовать, хранить и защищать сертификаты X.509, которые используются для TLS, и аутентифицировать пользователя на своем мобильном устройстве.

Доступ к TOE

Windows постоянно контролирует мышь, клавиатуру и сенсорный дисплей для активности и блокирует компьютер после установленного периода бездействия. Таким образом, он позволяет пользователю заблокировать свою сессию либо сразу, либо через определенный интервал. Кроме того, ОС разрешает авторизованному администратору настраивать систему для отображения баннера входа перед отображением диалогового окна входа в систему.

Нажмите здесь загрузить цель безопасности для Microsoft Windows 10 IPsec VPN-клиент.

Отчет о валидации для Microsoft Windows 10 IPsec VPN-клиент

Это документация отчета о проверке для завершенной оценки Microsoft по общим критериям Windows 10 IPsec VPN-клиент. Ниже приведены его основные моменты:

Конфигурация клиента VPN IPsec

В этом разделе представлена информация о настройке VPN-клиента IPSec RAS для IKEv1 и IKEv2 в режиме туннеля.

Управление политикой аудита

В разделе под ним описываются категории аудитов в журнале безопасности Windows — Расширенная настройка политики аудита. В разделе подробно описаны шаги для выбора политик аудита по категориям, успеху или неудаче пользователя и аудита в журналах Windows -> Журнал безопасности.

Настройка предустановленного ключа для IKEv1

В этом разделе содержатся рекомендации по удовлетворению SFR общих критериев, связанных с

- Безопасность протокола IP (IPSec) (FCS_IPSEC_EXT.1.12) — Предварительно разделенные ключи

- 1 — настройка методов аутентификации IKE

Настройка криптографических алгоритмов для IKEv1 и IKEv2

Существует ссылка, связанная с каждой из перечисленных выше тем, которая позволяет настраивать эти настройки без проблем.

Нажмите здесь загрузить отчет о проверке для Microsoft Windows 10 IPsec VPN-клиент.

Административное руководство для Microsoft Windows 10 IPsec VPN-клиент

Наконец, есть административная документация для завершенной оценки Microsoft по общим критериям Windows 10 IPsec VPN-клиент. Как и выше, руководство по эксплуатации содержит множество ссылок на TechNet и другие ресурсы Microsoft. Это в основном связано с управлением брандмауэром Windows (платформой фильтрации Windows) и руководством по соблюдению следующих общих критериев SFR — связь по протоколу безопасности IPsec (FCS_IPSEC_EXT.1.1).

В документе подчеркивается, что платформа фильтрации Windows настроена на автоматический запуск и никогда не должна быть отключена для поддержки любого из описанных сценариев IPsec. Платформа фильтрации Windows — это

База данных политик безопасности IPsec (SPD) для Windows 10, Правила IPsec в платформе фильтрации Windows — это записи в SPD.

В идеале платформу фильтрации Windows можно настроить на использование правил входящего и исходящего трафика, которые защищают, обходят, отбрасывают или разрешают трафик, указанный в правилах входящего и исходящего трафика.

Ссылка дается, чтобы помочь пользователю в настройке брандмауэра Windows и политики IPsec. Это в основном объясняет приоритет для применения правил брандмауэра.

Нажмите здесь скачать административное руководство для Microsoft Windows 10 IPsec VPN-клиент.

Обратите внимание, что все файлы в формате PDF и могут быть открыты с помощью приложения для чтения файлов PDF, поддерживаемого на Windows 10 операционная система.

Источник

Источник: https://websetnet.net/ru/Microsoft-Windows-10-IPSec-vpn-%D0%9F%D1%80%D0%BE%D0%B2%D0%B5%D1%80%D0%BA%D0%B0-%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D0%B8-%D0%BA%D0%BB%D0%B8%D0%B5%D0%BD%D1%82%D0%B0-%D0%A0%D1%83%D0%BA%D0%BE%D0%B2%D0%BE%D0%B4%D1%81%D1%82%D0%B2%D0%BE-%D0%B0%D0%B4%D0%BC%D0%B8%D0%BD%D0%B8%D1%81%D1%82%D1%80%D0%B0%D1%82%D0%BE%D1%80%D0%B0/

Как я начал бояться и разлюбил Windows 10

Lego выпустила специальные тапочки, чтобы избавить пользователей от боли. А что сделал ты, Microsoft?

На обновлении Windows 10 (сейчас у меня сборка 1803) каждый раз замирает сердце — что поломается на этот раз. Дабы поделиться болью и лечением, я собрал самые частые обращения от людей за последние пару месяцев. В копилке: прекращение доступа на серверы, сбой работы приложений и откровенно странные глюки.

Не пускает на сервер

Набившая оскомину жалоба. В марте 2018 года MS выпустили апдейт, закрывающий уязвимость CredSSP (бюллетень безопасности CVE-2018-0886). Те организации, что не часто обновляют серверы и не поставили это обновление до начала мая, столкнулись с проблемой — клиентские обновленные компьютеры перестали подключаться к терминальным серверам.

Потому что нечего подключаться к необновленным серверам.

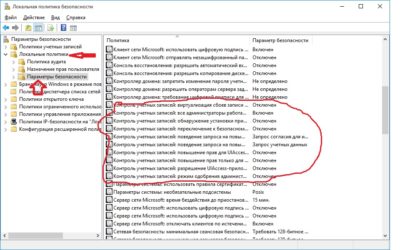

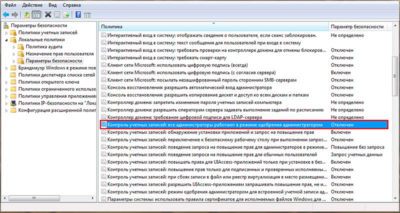

Разумное решение — обновить сервер. Скачать обновления можно прямо с сайта Microsoft (CVE-2018-0886). Если случилось страшное и доступ уже потерян, то придется настраивать клиентские компьютеры. Версии Pro и выше легко настраиваются через локальные групповые политики.

Настройка поведения происходит в параметре Конфигурация компьютера — Административные шаблоны — Система — Передача учетных данных — Исправление уязвимости шифрующего оракула (бедный уязвимый оракул). Чтобы система пустила на необновленный сервер, значение в политике нужно переключить в «Оставить уязвимость».

Настройка групповой политики.

Поскольку в версиях Home нет оснастки управления групповыми политиками, приходится действовать через реестр. Достаточно следующей команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Что интересно, обновленный сервер с настройками по умолчанию пускает необновленных клиентов — по меньшей мере странная навязчивая забота о безопасности пользователей.

Не пускает в общую папку. Консультанту поплохело

В свежих установках WIndows 10 протокол SMBv1 теперь отключен изначально, а в обновленных отключается через 15 дней, если так и не был использован. Из-за этого сотрудники из отпуска или командировки бывают оглушены ошибками входа в домен или доступа на сетевую папку.

Теперь включать и выключать SMBv1 можно для сервера и клиента в «Компонентах Windows».

Включение поддержки устаревшего протокола.

После включения компонента удивительным образом начинают открываться сетевые папки. Вот только приложения с них могут не запускаться. Или работать некорректно при попытке использования сети, будь то вызов ODBC для подключения к SQL или просто попытка обновить приложения.

Если отключить SMBv1 на сервере, то приложение начинает работать нормально. На этот раз виноват оказался Windows Defender. Он блокировал активность приложений, запущенных с сетевых ресурсов — и неважно, это сетевая папка или диск.

Когда отключить устаревший протокол невозможно, можно «вырубить» встроенный антивирус. Или альтернатива — включить режим совместимости для приложения.

Включение режима совместимости для приложения.

Конечно, использование серверов на WIndows 2003 и стареньких NAS — далеко не best practice. Но мне кажется, что достаточно было бы уведомления о потенциальной небезопасности, и не рубить с плеча. Да и вообще, как пелось в песне: «Заткнись, …! Я сам знаю, что мне делать со своими файлами!»

Тормозит 1C — пока откроется контекстное меню, можно выпить чаю

Еще с выходом Windows 2008 публикация приложений через RemoteApp вызвала недюжинный интерес — ведь можно отказаться от Citrix MetaFrame (XenApp). После тестирования выяснили, что технология работает с 1С из рук вон плохо — то модальные окна спрячутся на задний план, то проблемы с печатью. С тех пор, если нет денег на полноценные средства доставки приложений, лучше использовать обычный RDP.

Правильность этого подхода в очередной раз подтвердилась. Часть предприятий, использующих RemoteApp, после обновления клиентских ОС столкнулась с существенным замедлением работы приложений. Конечно, софт по-прежнему работал, вот только интерфейс отрисовывался с задержкой, особенно при вызове контекстного меню.

Помогло только отключение RemoteFX для RemoteApp через групповые политики. Найти параметр «Использовать дополнительную графику RemoteFX для удаленного приложения RemoteApp» можно в разделе GPO: Административные шаблоны — Компоненты Windows — Службы удаленных рабочих столов — Узел сеансов удаленных рабочих столов — Среда удаленных сеансов.

Отключение RemoteFX для RemoteApp.

Для приложений, использующих возможности GPU, такой способ не подходил. Приходилось или откатывать билд операционной системы на предыдущий, или заменять RDP-клиент на предыдущую версию.

Для этого заменяют следующие файлы:

- C:\windows\system32\mstsc.exe;

- C:\windows\system32\mstscax.dll.

Взять их можно с необновленной Windows. Также надо зарегистрировать библиотеку командой:

regsvr32 C:\Windows\System32\mstscax.dll

Всем столкнувшимся с проблемой я рекомендую отказаться от использования RemoteApp.

Кончилось место на странном диске

Разделу восстановления в 400 Мб после недавнего обновления Windows была присвоена буква. Он стал доступен в «Проводнике» и превратился в OEM-раздел. А заодно система начала сообщать о закончившимся месте на этом новом диске.

При этом сам раздел содержит средство восстановления Windows, которое как раз помогает при сбоях загрузки.

Правда, оно может и все испортить при использовании подобия Raid-0 вида SSD+HDD средствами чипсета в некоторых моделях ноутбуков и ПК.

Раздел восстановления здорового человека.

Решение, казалось бы, довольно простое — убрать букву у раздела. К сожалению, раздел не простой, а системный, поэтому сделать это через «Управление дисками» не получится. Зато получится через консоль при помощи diskpart.exe:

- Запускаем в консоли diskpart.

- Получаем список разделов командой list volume.

- Переключаем фокус на странный раздел командой select volume 2, не забывая заменить 2 на номер нужного раздела.

- Удаляем букву командой remove letter=F. Букву, конечно, нужно заменить на нужную.

- Закрываем утилиту командой exit.

Удаление буквы диска курильщика.

Теперь пользователь обретает спокойствие. Надолго ли.

Операционная система обновлений

Кроме всех этих странных вещей происходит еще много интересного: слетают разрешения приложений для доступа к камере и микрофону, начинаются циклы бесконечной перезагрузки и проблемы с драйверами. И это при том, что ОС не стесняется прерывать вашу работу для своих нужд, или встречать после обеда сообщениями вида «я уже почти все, ты пока еще немного погуляй».

Регулярные всплески мелких и не очень проблем приводят к тому, что пользователи и техподдержка подумывают об откате на предыдущие версии Windows. А то и вовсе о переходе на GNU\Linux, благо толстый клиент 1С будто бы более-менее работает.

Источник: https://habr.com/post/413395/