Содержание

- 1 Контроллер Wi-Fi точек доступа на Mikrotik

- 2 Домашняя беспроводная сеть на Mikrotik. Часть вторая: используем возможности CAPsMAN v2

- 3 Настройка CAPsMAN на MikroTik (бесшовный роуминг)

- 3.1 Предварительная информация по настройке CAPsMAN

- 3.2 Обновление RouterOS

- 3.3 Настройка роутера с контроллером CapsMan

- 3.4 Активация модуля CAPsMAN

- 3.5 Настройка модуля CAPsMAN

- 3.6 Настройка точки доступа под управлением CAPsMAN на роутере

- 3.7 Настройка точки MikroTik cAP-2nD под управление контроллером

- 3.8 Тест бесшовного роуминга на CAPsMAN в реальных условиях

- 4 Бесшовный wifi роуминг с помощью capsman v2 в микротик — Server Master

Контроллер Wi-Fi точек доступа на Mikrotik

В последней версии операционной системы Mikrotik RouterOS под номером 6.11 была добавлена экспериментальная функция, позволяющая использовать роутер на этой платформе в качестве контроллера Wi-Fi точек доступа. К сожалению, так как данный функционал только что появился и находится в статусе бэта, информация о нём ограничевается довольно скучной статьёй на в Wiki-справочнике Mikrotik'а.

Пошаговой инструкции по настройке мне найти не удалось, поэтому, решено было попытаться всё настроить методом научного тыка.

В данном посте я рассматриваю простую настройку контроллера (не углубляясь в дебри настроек, коих очень много) обеспечивающую следующую конфигурацию (по сути, аналогичную той, что была бы настроена на простом SOHO-роутере уровня D-Link DIR-620 с родной прошивкой, и используемую в домашних условиях):

- Два Wi-Fi роутера Mikrotik RouterBoard

- Routerboard RB951G-2HnD — основной, является контроллером Wi-Fi, точкой доступа, маршрутизатором, DHCP- и DNS-сервером. Далее буду именовать его контроллером

- Routerboard RB951Ui-2HnD — дополнительный, является только точкой доступа Wi-Fi и свитчём на 3 порта (POE in и out порты не включены в свитч и зарезервированы на будущее). Далее буду именовать его точкой доступа или точкой

- WPA/WPA2-PSK аутентификация с AES-шифрованием

- Строго определённый канал, с шириной 20МГц

- Единственный SSID, не скрытый

- Клиенты не изолированны друг от друга и проводной сети (действительно, зачем это дома?)

Заинтересовавшимся, предлагаю продолжить чтение под катом. Внимание, трафик!

Дисклеймер

Итак, мы осознали страх и риск, связанный с использованием технологий, находящихся на этапе тестирования, понимаем, что за повторение действий, описанных в данной статье, отвечать будете только вы. Тут же стоит отметить, что данный функционал пока не совместим с:

- Nstreme AP support

- Nv2 AP support

То есть, работает только 802.11.

Подготовка

По информации с Wiki работа данной системы не требует наличия Wi-Fi на роутере, в таком случае устройство может выполнять функции контроллера. Первым делом, необходимо обновить систему на наших роутерах до версии 6.11.

Можно скачать файл прошивки с официального сайта Mikrotik, после чего перетащить его в окно Winbox'а, после чего перезагрузить роутер; или же зайти в раздел System -> Packages, нажать кнопку Check For Updates и в появившемся окне ещё раз нажать на Check For Updates, а затем Download & Upgrade.

Далее в разделе загрузок на официальном сайте Mikrotik, нужно скачать файл пакета Wireless CAPsMAN (он находится там же где и прошивка для вашей платформы), после чего установить его так же, как обновление RouterOS, т.е. перетаскиваем на окно Winbox'а и перезагружаемся.

После перезагрузки заходим в раздел Packages, чтобы убедиться, что пакет корректно установился и активирован. Обратите внимание, появился пакет wireless-fp, а пакет wireless стал неактивным. Кроме того, появился новый пункт CAPsMAN в главном меню и кнопка CAP в разделе Wireless.

Настройка контроллера

Действия, описанные в данном разделе, требуется выполнить только на контроллере. Заходим в раздел CAPsMAN в главном меню. Первая вкладка Interfaces будет содержать псевдо-интерфейсы, появляющиеся при подключении точек доступа к контроллеру на каждое подключение по одному псевдо-интерфейсу. Если зайти в любой псевдо-интерфейс, то можно увидеть настройки, которые применены к нему.

В принципе, можно вручную создать интерфейс для точки доступа, например в случае необходимости выделить какую-либо точку какими-то особыми настройками. Чтобы включить режим контроллера, нажмём кнопку «Manager», устанавливаем галочку Enabled и нажимаем OK. Переходим ко вкладке Configurations. Здесь создаются конфигурации, которые в дальнейшем будут разворачиваться на наших точках доступа.

Создадим новую конфигурацию

Зададим имя конфигурации, SSID, режим доступен только один, но на всякий случай, я решил не оставлять это значение пустым, хотя с пустым тоже всё работает. Тут же укажем, что использовать следует все доступные антены на приём и передачу (на моих роутерах их по две, но третья галочка хоть и установлена, ни на что влиять не будет).

Далее определим настройки канала

Заметьте, любые настройки можно сделать, как непосредственно в конфигурации, так и создать объект «Channel» на соответствующей вкладке CAPsMAN'а, после чего выбрать его из списка. Это может быть удобно при наличии сложных конфигураций с комбинацией различных параметров для нескольких точек доступа.

Укажем частоту (к сожалению, выпадающий список отсутствует, поэтому придётся указать значение вручную), ширина канала у меня почему-то принимает только значение 20МГц (в описании поля в консоли написано, что это может быть десятичное число от 0 до 4294967.

295, поэтому поставить 20/40 нельзя, а если указывать значения, больше 20, появляется ошибка, что точка доступа неподдерживает данную частоту). Если ширину канала не указать, то 20МГц будет принято по умолчанию. Далее выбираем формат вещания 2ghz-b/g/n.

Следующее поле по смыслу как раз должно давать возможность расширить канал до 20/40, но почему-то независимо от выбранного значения этого не происходит. На всякий случай, выбираю Ce (в предыдущих версиях above).

Следующий раздел позволяет указать сетевые параметры

Как и в случае с каналом, можно оформить этот раздел конфигурации через отдельный объект. Галочка local-forwarding позволяет передать управление трафиком точкам доступа.

В этом случае попадание клиентов в определённую подсеть (путём добавлениея wlan интерфейса в определённый bridge), маршрутизация и т.д. будет осуществляться привычным образом, т.е. через интерфейс беспроводной сети.

Снятие этой галочки передаёт управление контроллеру, соответственно все прочие настройки на этой вкладке действительны только при снятой галочке.

Раздел «безопасность»

Содержит, в принципе, привычные настройки, которые не нуждаются в коментировании. Единственное, что хочется отметить — это отсутствие WEP аутентификации. Тут так же можно выполнить настройки в отдельном объекте «Security», после чего указать его в соответствующем поле.

Развёртывание

После того как мы закончили редактировать конфигурацию, сохраним её. Она понадобится нам на следующем этапе. На вкладке Provisioning мы создаём новое развёртывание. Укажем тип конфигурации. Создадим в этом разделе объект «Provisioning».

Поле «Radio Mac» позволяет определить конкретную точку доступа, к которой будет применено данное развёртывание, по умолчанию — ко всем. Действие нужно указать «create dynamic enabled», другие варианты нужны для статических интерфейсов.

Укажем только что созданную конфигурацию в качестве основной.

Настройка точек доступа

Здесь всё гораздо проще. Настройки выполняются на роутерах, оснащённых Wi-Fi модулями. Заходим в раздел Wireless. Нажимаем кнопку CAP. Ставим галочку Enabled, указываем беспроводной интерфейс, в случае, если точка доступа и контроллер это одно устройство, добавляем в поле CAPsMAN addresses свой же IP. Если точка доступа, и контроллер — это разные устройство, то CAPsMAN addresses можно не указывать, вместо этого указать Discovery Interfaces.

Поле Bridge можно заполнить — указать мост, в котором находится локальная сеть, в таком случае при установке соединения с контроллером, интерфейс будет автоматически добавляться в мост, а можно не указывать, тогда его придётся назначить в пункте меню Bridge. После нажатия кнопки OK. У интерфейса появится краснный коментарий, обозначающий, что он управляется контроллером.

После установки соединения с контроллером и получения от него настроек появится вторая строчка коментария с указанием параметров сети. А во вкладке Interfaces пункта меню CAPsMAN появятся псевдо-интерфейсы соответствующие этим соединениям.

После редактирования настроек контроллера, можно принудительно обновить развёртывание на точки доступа в разделах Remote CAP и Radio (в зависимости от того, какие настройки меняли), выделением нужной точки и нажатием на кнопку Provision. Подключенных клиентов по интерфейсам можно увидеть в разделе Registration Table:

Заключение

Поскольку функционал CAPsMAN и CAP только что появился в открытом доступе и всё ещё находится в статусе бэта-тестирования, я предполагаю, что интерфейс, настройки и возможности в скором времени вполне могут измениться. Но принципиальные изменения вряд ли произойдут, так что надеюсь, что пост не потеряет актуальности.

При написании данного поста использовалась статья из официальной Wiki Mikrotik.

UPD: перечитал wiki, обнаружил ошибку в посте, касательно вкладки datapath, внёс исправления в статью.

- Mikrotik

- CAP

- CAPsMAN

- контроллер wi-fi

Источник: https://habr.com/post/217657/

Домашняя беспроводная сеть на Mikrotik. Часть вторая: используем возможности CAPsMAN v2

В рамках предыдущей публикации мы рассматривал пример ручной настройки беспроводной сети. Под ручной настройкой подразумевалась индивидуальная настройка каждой точки доступа. Такой метод имеет как свои преимущества, так и свои недостатки.

Один из главных недостатков предыдущего метода состоит в том, что при необходимости изменить пароль или создать дополнительный SSID (Virtual AP) вам потребуется выполнить правку настроек каждого устройства. К тому же, в случае «ручной» настройки вы будете лишены возможности просматривать список всех подключенных клиентов из единого меню.

В данной публикации мы рассмотрим процесс настройки беспроводной сети при помощи контроллера CAPsMAN.

Помните, CAPsMAN может работать на устройствах, у которых беспроводного интерфейса нет вообще. Это означает, что CAPsMAN можно использовать на любых маршрутизаторах Mikrotik.

Процесс настройки мы опишем на примере все того же hEX PoE, а также точек доступа wAP и wAP ac. Ранее мы уже обновили RouterOS в наших устройствах до версии 6.38.1, поэтому дальнейшая настройка будет выполняться на актуальной, на момент написания, версии.

Активация менеджера точек доступа

Первым делом включаем CAPsMAN. Переходим в одноименный раздел меню слева и нажимаем кнопку «Manager», здесь нам необходимо установить опцию «Enabled» (включен).

Остальные параметры для домашней сети не используются. При необходимости, для корпоративных сетей можно использовать сертификаты, причем Mikrotik может сгенерировать сертификат самостоятельно.

В случае использования сертификатов, выбираем «auto», и устанавливаем опцию запроса сертификата у подключающегося устройства (Require Peer Sertificate).

После принятия изменений, через несколько секунд вы увидите названия сгенерированных сертификатов чуть ниже.

Создание каналов в CAPsMAN

Приступаем к созданию каналов. Рекомендую заранее создать все каналы, чтобы позднее к этому не возвращаться, достаточно будет просто выбирать каналы из списка.

Для диапазона 2.4 ГГц мы создали 11 каналов:

1. 2412

2. 2417

3. 2422

4. 2427

5. 2432

6. 2437

7. 2442

8. 2447

9. 2452

10. 2457

11. 2462

Создание каналов осуществляется в одноименной вкладке Channels. В качестве имени мы использовании префикс 2G и суффикс ChX, таким образом, в списке выбора по имени мы будем знать диапазон и номер канала.

Ширину канала указываем 20 МГц, в поле Band можно указать стандарт, который будет использоваться. Т.к. у нас нет старых ноутбуков и адаптеров, смело ставим 2ghz-onlyn, т.е. использование только стандарта 802.11n. Если же у вас есть старые устройства — используйте смешанные режимы 2ghz-b/g, 2ghz-g/n или 2ghz-b/b/n.

Поле Extension Channel используется для стандарта 802.11n, который допускает использование широких каналов по 40 МГц. Для 802.11n следует использовать «Ec» либо «eC», т.е. расширение соответственно вниз либо вверх по отношению к основному каналу. Нижние каналы следует расширять вверх, верхние — вниз.

Относительно диапазона 5 ГГц не всё так просто. К примеру, точки доступа wAP ac поддерживают широкий диапазон от 5150 до 5875 МГц, чего не сказать про клиентские устройства — во многих смартфонах и адаптерах поддержка сильно урезана. Так что заранее уточните, какие частоты в диапазоне 5 ГГц поддерживаются вашими устройствами, после чего добавьте соответствующие каналы.

При использовании диапазона 5 ГГц можно задействовать старые стандарты 802.11 a/n либо новый стандарт 802.11ac. Старые стандарты позволяют использовать ширину канала 20/40 МГц, в то время как новый стандарт допускает ширину канала до 80 МГц.

Для 5 ГГц вполне разумным будет использование стандартов a/n/ac, а не только 802.11ac. При расширении каналов до 80 МГц следует указывать Ceee/eCee/eeCe/eeeC, но эта настройка будет применима исключительно для AC.

Обратите внимание, если вы захотите использовать ширину канала в 40 МГц — используйте расширители Ec/eC. В обоих случая базовая ширина канала указывается как 20 МГц, помните это!

Суть этих сокращений понять очень просто: С — главный канал, e = extension channel, т.е. дополнительный расширяющий канал. Комбинация этих символов указывает, куда и насколько расширять канал. Например, eCee добавит 20 МГц ниже и 40 МГц выше от основного канала.

Реальный пример: основная частота 5100 МГц и режим eCee, итого получаем 5080-5100-5120-5140 (шаг в 20 МГц). Поскольку указывается центральная несущая канала, сам канал будет в диапазоне 5070-5150 МГц (т.е. -/+ 10 МГц от несущих крайних каналов).

К чему всё это? Если точки доступа у вас пересекаются — настоятельно рекомендуется разнести их на непересекающиеся каналы. В случае с 2.4 ГГц это каналы 1, 6 и 11.

С целью упрощения, можно использовать единый канал на всех точках, но в случае пересечения и одновременной работы вы не получите максимум от возможной скорости канала.

Настройка путей

После настройки каналов необходимо создать «Datapath» (дословно «путь данных»). Делается это во вкладке Datapaths.

По сути, здесь настраивается, каким образом будет осуществляться обмен трафиком. Имя можно задать любое, далее в списке бриджей необходимо выбрать нужный бридж, куда требуется засунуть точки доступа.

В нашем случае бридж всего один, в нем будут пользователи, подключенные как по кабелю, так и по воздуху. Если вы используете несколько бриджей с разными подсетями, именно здесь и производится ассоциация САРов с бриджем. К примеру, в отдельном бридже может быть отдельный DHCP со своей подсетью, который изолирован от основной сети и предоставляет исключительно доступ к сети интернет.

Далее нас интересуют две дополнительные опции: Local Forwarding и Client To Client Forwarding.

Начнем с последней опции, если вкратце, она разрешает или запрещает обмен данными между клиентами. Для частной сети вполне логично разрешить беспроводным клиентам обмениваться данными. В случае с открытой сетью такой обмен следует запрещать, чтобы исключить сканирование сети злоумышленником на предмет наличия других клиентов.

Опция Local Forwarding позволяет разгрузить контроллер от необходимости управления всем трафиком, позволяя каждой отдельной точке доступа управлять трафиком своих клиентов. В случае, если опция отключена, точки доступа будут отправлять все данные на центральный контроллер, что повысит загрузку сети и самого контроллера.

При использовании VLAN, ассоциация проводится именно здесь в разделе Datapaths.

Настройка безопасности беспроводной сети

Как вы уже догадались, настройка параметров безопасности осуществляется во вкладке Security Cfg.

Настройку выполняем согласно скриншоту, тип безопасности — WPA2 + AES, это наиболее защищенный вариант из всех доступных.

Пароль следует указать в поле Passphrase, используйте сложный пароль из комбинации строчных и прописных букв, а также цифр.

На этом создание профилей завершено, можно приступать к созданию конфигурации.

Создание конфигурации

При создании беспроводной сети с двумя диапазонами, следует создать 2 отдельные конфигурации — первая для 2.4 ГГц, вторая для 5 ГГц.

Открываем вкладку Configurations и создаем новую запись.

- Name: название конфигурации по своему усмотрению;

- Mode: ap;

- SSID: название беспроводной сети

- Country: выбираем страну для того, что Mikrotik скорректировал мощность радиомодуля согласно региональных стандартов;

- HT Tx Chains: выбираем три все канала;

- HT Rx Chains: выбираем три все канала;

Во вкладке Channel выбираем заранее созданный канал для диапазона 2.4 ГГц. Как видите, можно было настроить все параметры прямо здесь. Наличие профиля упрощает конфигурирование при конфигурации большого количества точек доступа.

Обратите внимание! Если вы хотите разнести каналы на точках — необходимо создать несколько конфигураций с несколькими выбранными каналами.

Для Datapath и Security по аналогии выбираем заранее созданные профили.

Для диапазона 5 ГГц всё аналогично, только выбираем соответствующий канал из диапазона 5 ГГц.

В нашем случае для примера используются 2 точки доступа, одна из которых поддерживает два диапазона, поэтому конфигураций у нас 3: 2 конфигурации для двух точек на 2.4 ГГц, одна конфигурация для 5 ГГц.

Для большого количества точек достаточно создать по 2-3 конфигурации на диапазон. Далее выбирать их в «шахматном» порядке, таким образом, чтобы каналы не пересекались на соседних АР.

Управление точками доступа

Для того чтобы настроить управление удаленными точками доступа и имеющимися на них беспроводными интерфейсами, необходимо создать соответствующие правила во вкладке Provisioning.

Если у вас всего одна конфигурация для всех точек доступа — в поле Radio МАС оставьте значение 00:00:00:00:00:00 и контроллер будет применять единую конфигурацию для всех МАС-адресов.

В нашем случае конфигураций несколько, поэтому мы привяжем к каждой точке свою настройку. Всё, что нам для этого требуется — указать МАС точки.

В поле Action (действие) следует выбрать «create dynamic enabled».

При необходимости, можно использовать Slave-конфигурации, что позволит создать несколько SSID на точку (Virtual AP).

Обратите внимание. Для того, чтобы одному устройству с двумя радиомодулями (Dual-Band) передать конфигурацию для 2.4 и 5 ГГц, необходимо создать 2 раздельные провижина, каждый из которых привязать к МАС самого WLAN (wlan1 и wlan2 имеют разные МАС-адреса)

В итоге у нас получилось 3 правила. Советуем использовать комментарии, в последующем это существенно упростит администрирование.

На этом настройка контроллера завершена, можно приступать к настройке самих устройств.

Подключаем AP к CAPsMAN

Подключаемся к первой точке доступа и выбираем режим CAP при помощи QuickSet, после чего режим изменится на Ethernet. По сути, это режим бриджа.

Далее переходим во вкладку Wireless и нажимаем на кнопку «CAP», опция Enabled активирует настройки ниже.

В поле Interfaces выбираем оба имеющиеся интерфейса, сразу же отмечаем запрос сертификата (Certificate: request) и выбираем существующий бридж.

При первом подключении у нас ничего не получится. Причина в том, что мы заранее указали запрос сертификата на контроллере. Точка доступа не смогла предоставить контроллеру действующий сертификат, поэтому контроллер отказал в подключении.

Необходимо вернуться в настройки CAPsMAN и отключить запрос сертификата. После того как все точки получат сертификаты, опцию можно будет повторно активировать. Для домашней беспроводной сети особой пользы от использования сертификатов нет. В случае с корпоративными сетями, наличие сертификата защищает от несанкционированного добавления АР.

При необходимости, вы можете явно задать IP капсмана (например, при работе через Layer 3), в противном случае точка доступа будет самостоятельно искать контроллер в сети Layer 2.

После отключения запроса сертификата на капсмане, видим, что точка получила сертификат. Всё работает.

Повторяем процедуру для второй точки доступа. После того, как все точки будут подключены к контроллеру и получат свои сертификаты, в настройках контроллера повторно активируем запрос сертификата. Больше к контроллеру не сможет подключиться ни одно устройство, не имеющее соответствующего сертификата.

Если всё проделано верно, контроллер увидит точки доступа, а сами точки получат соответствующие параметры.

К слову, все подключенные радионтерфейсы будут отображаться в списке интерфейсов на самом контроллере.

Повышаем удобство администрирования

Для всех правил конфигурации (provision) лучше добавить комментарии, иначе вам придется подсматривать МАС-адреса точек при внесении изменений в конфиг.

Если вы используете правила в том виде, в каком советуют во многих инструкциях, в списке интерфейсов все ваши точки будут отображаться как capX — ориентироваться в таких интерфейсах будет сложно, согласитесь.

Используйте параметры «Name Format» и «Name Prefix». Первый параметр выставляем в «prefix identity», т.е. в названии интерфейса будет использоваться префикс + Identity устройства. В качестве префикса можно, к примеру, указывать APx (AP1, AP2, AP3…), либо 2G/5G — как вам удобнее.

В нашем случае, я заранее для каждой точки задал уникальные и понятные идентификаторы — AP1_wAPac и AP2_wAP. Такое название очень удобно, ведь вы сразу определите номер точки и модель устройства.

При использовании параметра «Local Forwarding» (в профиле Datapath), все клиенты будут видны только на отдельных точках, при этом список регистраций на контроллере будет пуст, что не удобно.

Отключаем локальный форвардинг, после чего точки доступа будут переинициализированы.

Теперь в таблице регистраций мы видим всех клиентов со всех точек.

Для того, чтобы точки доступа каждый раз не получали другой IP от DHCP-сервера, можно выполнить резервирование/сопоставление MAC:IP.

Открываем IP — DHCP Server, вкладка Leases. Находим наши точки доступа по MAC/Identity и правой кнопкой мышки вызываем контекстное меню, в котором выполняем действие «Make Static». Далее можно указать любой желаемый IP для каждой точки доступа. В моем случае это 192.168.0.11 и 192.168.0.12.

Работа с ACL не сильно отличается о того, как это делается при ручном конфигурировании беспроводной сети. Правда, в случае с CAPsMAN, RouterOS предоставляет куда больше возможностей.

Если используете ACL — создавайте 2 правила, первое правило с «action: reject» (отклонить), второе с «action: accept» (принять).

Источник: https://lanmarket.ua/stats/domashnyaya-besprovodnaya-set-na-Mikrotik--chast-vtoraya:-ispolzuem-vozmojnosti-CAPsMAN-v2/

Настройка CAPsMAN на MikroTik (бесшовный роуминг)

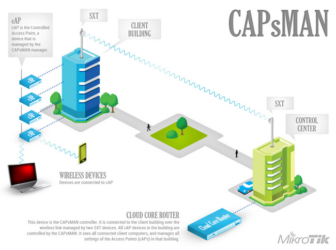

CAPsMAN от MikroTik — хорошее недорогое решение, если вам необходимо единое беспроводное покрытие на большой площади. Это может быть большой дом в 2-3 этажа, офисное помещение, кафе и т. п.

Все точки, управляемые CAPsMAN, могут быть объединены в единую сеть (аналог UniFi-сети в Ubiquiti) с бесшовным роумингом. Это дает повышенный комфорт использования Wi-Fi: если вы со смартфоном или ноутбуком перейдете из зоны покрытия одной точки, управляемой CAPsMAN, в зону покрытия другой под управлением того же контроллера, соединение не оборвется и вам не нужно будет подключаться заново.

Если говорить именно о бесшовном роуминге, то его на MikroTik можно было настроить и до появления CAPsMAN, развернув MESH-сеть. Поэтому главное достоинство этого контроллера — это возможность централизовано настроить точки доступа и управлять ими с одного устройства, что существенно облегчает работу администратора сети. Также благодаря CAPsMAN настройка единого бесшовного Wi-Fi покрытия стала гораздо проще, а значит — доступнее.

В этой статье мы разберем, как установить и настроить контроллер MikroTik CAPsMAN, взяв для примера Mikrotik RB2011UiAS-2HnD-IN и MikroTik cAP-2nD.

Предварительная информация по настройке CAPsMAN

Контроллер беспроводных точек CAPsMAN (Controlled Access Point system Manager) входит в стандартный пакет установки последних версий RouterOS. Точки доступа MikroTik последних моделей — cAP-2nD, hAP Lite и другие, полностью поддерживают управление с помощью этого программного обеспечения, также, обновив RouterOS, можно использовать контроллер и на ранее выпущенных устройствах.

CAPsMAN устанавливается на роутер, который будет выполнять роль центрального устройства управления точками, причем это может быть маршрутизатор и без беспроводного модуля. Для работы на роутере должна быть установлена RouterOS не ниже версии 6.11. CAPsMAN v.2 работает, начиная с версии RouterOS v6.22rc7. Лучше всего, конечно, использовать контроллер второй версии — в нем устранено большинство недочетов первой.

Подключаемые к контроллеру точки (CAP, или Controlled Access Points) должны иметь уровень лицензии не ниже 4. Точки доступа подсоединяются к роутеру с установленным CAPsMAN с помощью витой пары, а также могут подсоединяться друг к другу последовательно по цепочке (также с помощью витой пары).

Обновление RouterOS

Первое, что нам необходимо сделать перед настройкой CAPsMAN — обновить программное обеспечение устройств.

https://www.youtube.com/watch?v=lKiWawMtdC8

Сбрасываем настройки роутера к заводским:

RB2011UiAS-2HnD-IN можно сбросить как с помощью кнопки Reset, которая находится сзади устройства между антеннами (удерживаем ее до тех пор, пока зеленый светодиод не начнет мигать и отпускаем), так и с помощью отверстия джампера на дне роутера, расположенного под кнопкой Reset (вставляем в отверстие отвертку, включаем устройство, ждем 10 секунд до сброса конфигурации).

MikroTik cAP-2nD сбрасываем к заводским настройкам с помощью кнопки Reset, расположенной слева от порта Ethernet. Удерживаем ее, пока светодиоды не начнут мигать и отпускаем.

Идем на официальный сайт и качаем соответствующую прошивку.

Как видим, нам для обоих устройств подходит одна и та же — mipsbe, скачиваем ее. Мы советуем прошивать точки при помощи программы netinstall.

Подключаем RB2011UiAS-2HnD-IN к компьютеру для настройки.

Мы подключали кабель в порт ETH6, но можно подсоединять к любому порту, кроме первого. Сетевые настройки компьютера должны быть предварительно настроены таким образом, чтобы роутер и сетевая карта компьютера имели адреса одной подсети.

IP-адрес устройств MikroTik по умолчанию- 192.168.88.1, логин — admin, пароль — пустой.

Запускаем WinBox, заходим на роутер.

В первом окне сбрасываем конфигурацию по умолчанию. Если мы заходили по IP, винбокс в этом месте отключится, так как мы сбросили и IP-адрес роутера в том числе. Заходим еще раз, по мак-адресу.

Для обновления идем в меню Files.

Открываем его и перетаскиваем в это окно наш скачанный файл с новой прошивкой. Подтверждаем обновление.

После окончания загрузки файла с прошивкой идем в меню System и нажимаем пункт Reboot.

Роутер перезагрузится и обновит прошивку. Обратите внимание, что это может быть долгий процесс — 3-5 минут., хотя в нашем случае перезагрузка прошла быстро. Отключать питание во время процесса обновления нельзя!

Проверяем, обновился ли корректно загрузчик.

Идем в меню System — RouterBoard и проверяем, совпадают ли версии в полях Current Firmware и Upgrade Firmware. Если нет — жмем кнопку Upgrade и перезагружаем роутер (скрин сделан во время обновления cap-2nD, на роутере картинка аналогичная).

Настройка роутера с контроллером CapsMan

Настраиваем RB2011UiAS-2HnD-IN во вкладке QuickSet, поставив режим Ethernet и выбрав Bridge mode, как на скрине:

Объединяем все порты и каналы WiFi устройства в единый bridge (чтобы точки, подключенные и по WiFi и по проводной сети могли видеть друг друга).

Для этого заходим во вкладку Interface и создаем новый (плюс сверху слева), в выпадающем меню выбираем bridge и даем ему новое имя. Мы использовали уже существующий bridge и не стали создавать новый, но для личного удобства и легкости в управлении точками советуем создать отдельный интерфейс.

Наши настройки бриджа в итоге выглядят так:

Настройки на вкладке Ports, здесь добавлены все интерфейсы роутера:

В меню IP — Adresses прописываем адрес для роутера (мы при настройке прописали ему обычный адрес по умолчанию — 192.168.88.1).

Аналогичным образом обновляем и точку доступа MikroTik cAP-2nD, также объединяем ее порты в bridge1, и прописываем IP-адрес (мы присвоили своей «экспериментальной» cAP-2nD адрес 192.168.88.28).

В простом случае (мы настраивали именно так) все точки относятся к одной подсети, однако возможна и настройка CAPsMAN, если устройства — в разных подсетях.

Активация модуля CAPsMAN

В последних прошивках модуль активирован по умолчанию (он вшит в пакет wireless), а в меню вверху слева всегда есть вкладка CAPsMAN. В этом случае пропускаем этот пункт.

Если у вас старая прошивка, где модуль управления CAPsMAN по умолчанию отключен, делаем следующее.

Идем в System — Packages, становимся на пакет wireless-cm2 и жмем Enable. Пакет отмечается как готовый к активации.

Чтобы пакет активировался, нужно перезагрузить роутер. После перезагрузки видим строку wireless-cm2 активной, а пакет wireless-fp — напротив, неактивным.

Обратите внимание, что мы активируем именно пакет wireless-cm2 — это модуль CAPsMAN v2. В ранних инструкциях содержатся указания активации wireless-fp — это первая, сейчас уже устаревшая версия модуля.

Настройка модуля CAPsMAN

На устройстве, которое будет выступать в роли контроллера точек, (в нашем случае — на RB2011UiAS-2HnD) настраиваем управляющий модуль CAPsMAN.

Находим одноименный пункт в меню. Заходим в него и включаем контроллер (CAPsMAN — вкладка InterFace — Manage — галка в пункте Enable).

Прописываем нужные нам настройки WiFi канала на вкладке Channel.

Потом — настройки Datapath, здесь только название и выбираем наш наш bridge (имя зависит от того, какой вы создавали и используете).

Если мы ставим галочку local-forwarding, то передаем управление трафиком непосредственно точкам доступа. Если галочка снята, то управление трафиком берет на себя контроллер.

Далее выставляем настройки безопасности на вкладке Security

Далее на вкладке Configuration создаем конфигурацию. В первом разделе Wireless прописываем имя конфигурации, режим работы, SSID нашей сети и активируем все каналы передачи.

На остальных вкладках просто выбираем те настройки Channel, Datapath и Security, которые мы создали ранее, таким образом объединяя их в одну конфигурацию. В принципе, можно было создавать их и здесь, но для сложных случаев все же удобнее это делать отдельно.

Теперь нам нужна вкладка Provisioning или «развертывание». Здесь мы прописываем правило развертывания конфигурации. Первое поле (Radio MAC) не трогаем, в поле Action указываем, что будут создаваться включенные по умолчанию динамические интерфейсы.

Настройка точки доступа под управлением CAPsMAN на роутере

Так как у нас роутер с поддержкой WiFi, то он, помимо функций контроллера управляемых беспроводных точек, сам также является такой точкой. Настраиваем его в соответствующий режим, т. е. указываем, что конфигурацию он должен брать от контроллера.

Эти настройки будут немного отличаться от настроек обычных точек.

Идем в меню Wireless, жмем кнопку CAP, ставим галочку Enabled. В поле CAPsMAN Addresses прописываем адрес контроллера. В данном случае — это адрес самого устройства. и выбираем из списка созданный нами бридж. Остальные поля не трогаем.

После сохранения настроек над строкой интерфейса появляются красные строки, которые сообщают о том, что встроенная в роутер точка доступа управляется CAPsMAN.

Настройка точки MikroTik cAP-2nD под управление контроллером

Итак, теперь настраиваем отдельную точку доступа под CAPsMAN. Напоминаем, что для перед настройкой необходимо проделать все то же, что для роутера: сбросить к заводским настройкам, сбросить конфигурацию по умолчанию, обновить прошивку до последней версии, проверить. обновился ли загрузчик и обновить его, объединить все порты в bridge, прописать IP-адрес. Все это описывается в начале статьи.

На вкладке QuickSet на подконтрольных точках доступа мы можем только прописать IP, остальные настройки подтянутся из конфигурации CAPsMAN.

Далее активируем (если необходимо) такой же пакет, что и в роутере. В нашем случае пакет wireless был активен по умолчанию.

Важно: на всех устройствах CAPsMAN должен быть одной версии.

Если у вас старая прошивка, то активированный пакет с CAPsMAN выглядит так:

Идем в меню Wireless, жмем кнопку CAP, ставим галочку Enabled. От аналогичной настройки в роутере заполнение остальных полей отличается тем, что вместо адреса CAPsMAN мы прописываем Discovery Interfaces, то есть интерфейсы, через которые cAP должна подключаться к контроллеру — в нашем случае через bridge.

Сохраняем настройки и через несколько секунд над беспроводным интерфейсом должны поочередно появятся две красные строки. Это говорит о том, что наша точка подключилась к контроллеру CAPsMAN, загрузила прописанную нами конфигурацию и теперь находится под его управлением.

Вернувшись на роутер, мы видим, что в разделе CAPsMAN появились новые беспроводные интерфейсы точек:

Эти же интерфейсы можно наблюдать и в общем разделе:

Настройка модуля CAPsMAN на этом завершена. Если вам не нужно прописывать особые настройки DNS, DHCP-сервер, NAT и т. д. — все дальше уже работает и можно подключать клиентов к точкам. В нашем случае все настройки были прописаны ЗА RB2011UiAS-2HnD на основном роутере, поэтому система заработала сразу.

Тест бесшовного роуминга на CAPsMAN в реальных условиях

Для тестирования мы разнесли две точки доступа под управлением CAPsMAN на разные этажи.

- RB2011 выступал в роли контроллера и первой точки доступа.

- cAP-2nD – в роли второй точки доступа.

Между точками было приблизительно 30 метров, железобетонное перекрытие и несколько стен.

Далее мы прошлись с ноутом от точки к точке, запустив бесконечный пинг и одновременно контролируя трафик на обеих в Winbox.

По мере перехода мы можем увидеть на видео, как скорость передачи данных Tx постепенно переходила с одного CAP Interface на другой, это значит, что устройство было плавно переключено между точками доступа.

Для того, чтобы рассмотреть на видео все детали, разверните его на весь экран и выставьте разрешение 1080.

При этом не было потеряно ни одного из 100 запрашиваемых пакета данных.

Источник: https://lantorg.com/article/nastrojka-capsman-na-mikrotik-besshovnyj-rouming

Бесшовный wifi роуминг с помощью capsman v2 в микротик — Server Master

Зачем нужны заморочки, если можно просто сделать много WIFI точек с одинаковых именем (SSID) и паролем и устройства сами будут переключаться на другую точку, если потеряют связь ?

Но так скорей всего скажут люди, которые ни разу не пользовались бесшовным WiFi и не знаю всего плюсы.

Самый главный плюс в том, что всеми Wifi точками управляет один контроллер, который умеет:

- Обновление программного обеспечения всех точек с помощью контроллера.

- Контроллер следит за клиентами, и в случаи если клиент изначально подключен к точке A, но уже прилично отдален от нее и сигнал слаб, а рядом есть точка B, то контроллер моментально переключит клиента на ближайшую точку B. Даже разговаривая по через интернет человек не заметит переключения, теряется всего 1 пакет.

- Обновлять все Wifi точки из единой конфигурации контроллера. Представьте, что у вас 100 точек и по требованию руководствам вам срочно нужно поменять пароль, с помощью технологии Capsman у вас не возникнет с этим проблем.

- Общий контроллер позволяет создать гостевую сеть, которая не будет иметь доступа к вашей рабочей.

- Полный контроль всего трафика в нашей Wifi сети

Но хватит уже рассказывать о вкусностях, давайте уже настроим Capsman на своем Mikrotik

Источник:

Настройка Capsman Mikrotik

Для начала пару слов о том, что такое Capsman и зачем вообще он нужен для Mikrotik.

Capsman — это аббревиатура, которая означает Controlled Access Point system Manager (CAPsMAN). Другими словами это полноценный контроллер для точек доступа. Контроллер нужен для того, что бы была возможность организовать бесшовный роуминг WiFi сети с возможность переключения клиента к ближайшей точке доступа.

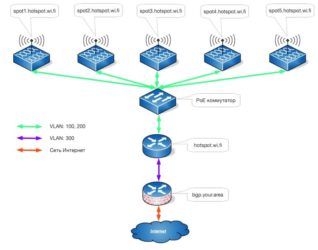

Итак, у меня стоит задача: организовать бесшовный роуминг на территории гостиницы. В здании 6 этажей, первый этаж — ресепшен и столовая, остальные жилые. На каждом жилом этаже будет стоять Mikrotik RB941 по две штуки (не я так решил, просто до меня были проложены провода и установлены розетки, пользуюсь тем, что есть).

На первом этаже RB951 на ресепшене, cAP ac в столовой и Groove на улице. Сеть для гостей использует СМС авторизацию. Для реализации возможности подключения сотрудников гостиницы без использования СМС авторизации, а так же для использования терминалов оплаты, будем использовать VLAN, но о них поговорим в другой статье.

В качестве контроллера будем использовать Mikrotik RB2011. При первом подключении сбрасываем настройки и делаем настройки, которые нам необходимы для работы. В рамках данной статьи не буду углубляться в эту тему, скажу лишь, что я настроил СМС-авторизацию, DHCP-сервер, несколько правил для Firewall, а так же Queues Tree для двух подсетей — офисной и гостевой.

Сама настройка CapsMAN не сложна по своей сути, главное понимать что за чем следует. Если у Вас все готово, тогда приступаем к настройке контроллера.

В последних версиях прошивки пакет capsman уже включен в дистрибутив, поэтому скачивать и устанавливать отдельно его не требуется. Открываем в левом меню вкладку WiFi и включаем CapsMAN:

Переходим на вкладку Channels и настраиваем каналы:

Ничего сложного:

Nameимя канала

Frequencyчастота в MHz, она же номер канала 1-12

Widthполоса в MHz

Bandрежим работы

Extension Channelнастройки extension channel

Tx. Powerмощность сигнала в Dbm

Далее переходим на вкладку Datapaths и делаем следующие настройки:

Bridgeв какой бридж будет добавлен интерфейс в качестве порта

Bridge Cost значение bridge port cost, используется только если активен параметр bridge

Bridge Horizon значение bridge horizon, используется только если активен параметр bridge

Local Forwardingуправляет параметром forwarding mode

Client To Client Forwardingуправляет параметром client-to-client forwarding между клиентами управляемой точки доступа, если активен параметр local-forwarding этим параметром управляет сама точка доступа, в противном случае контроллер

Vlan Modeуправляет назначением VLAN tag для интерфейса

Vlan Idкакой VLAN ID будет назначен интерфейсу, если vlan-mode установлен в use tag

Перед тем, как перейти к следующему пункту, хочу обрати ваше внимание на раздел local-forwarding.

Если мы активируем этот пункт (а мы активировали), то управление всем трафиком берут на себя сами точки. А вот если отключить, тогда всем трафиком будет рулить контроллер.

Хорошо это или плохо я не знаю, но что бы не перегружать контроллер, я всегда включаю этот пункт и передаю управление точкам.

Есть еще вкладка Security Cfg, тут настраивается пароль для подключения к сети, но так как я использую СМС авторизацию, то этот пункт мне не нужен и я его опущу.

Теперь открываем вкладку Configurations. Это одна из основных вкладок, благодаря которой будет работать наш контроллер. Настройки тут не хитрые, так как мы уже все сделали. Просто заполняем пункты:

Переходим на вкладку Provisioning. Тут тоже всего пара пунктов, которые следует заполнить.

На этом заканчивается настройка контроллера. Что бы все завелось осталось только подключить точки доступа. Давайте это сделаем.

Для настройки точки доступа я рекомендую сбросить текущую конфигурацию и настроить следующим образом. Для начала создаем bridge, куда помещаем все порты. Вешаем на этот мост DHCP клиент. Затем заходим на кладку Wireless и включаем управление точкой Capsman.

Тут всего надо заполнить 4-5 полей по вкусу. Ставим галочку Enable, в следующем поле выбираем интерфейс Wlan (он там один), Discovery Interface можно оставить пустым, то я выбрал тот, куда подключен шнурок от контроллера.

CapsMan address указываем IP адрес контроллера ( хоть это и не обязательно, точка сможет найти контроллер по MAC-адресу, я все же решился перестраховаться). В поле bridge выбираем тот bridge, к которому будет подключаться интерфейс, когда включена опция local forwarding.

Сохраняем настройки и проверяем. Если точка доступа корректно подключится к контроллеру, то появится две красные строки. Одна сообщает о том, что точка управляется контроллером, а вторая строка будет сожержать краткую информацию о настройках.

А на контроллере в списке Interfaces появится только что созданный радио интерфейс подключенной точки доступа.

Все, основные настройки закончены. Теперь эту конфигурацию можно разворачивать дальше на новые точки доступа и покрывать большую площадь единой бесшовной wifi сетью. Все подключенные клиенты будут отображаться на вкладке Registration Table с указанием точки, к которой они подключены.

На этом все. Контроллере настроен, можно линейно масштабировать.

Настройка Capsman Mikrotik

Данная статья будет что-то вроде заметки на будущее, для того, что бы не забыть, как настроить capsman mikrotik.

27.04.2018

Источник:

Настройка CAPsMANv2 MikroTik. Бесшовный роуминг

В одной из прошлых тем мы описывали настройку бесшовного роуминга MikroTik CapsMan.

Сегодня расскажем как настроить CapsMan v2. Cразу скажу, что если контроллер второй версии CapsMan, то и подключаемые к нему роутеры должны быть аналогичной версии, иначе работать не будет, тоже самое наоборот.

Настройка производится как и в первой версии, за единственным отличием.

Отличие заключается в том, что нужно выключить активированный ранее пакет wireless-fp на вкладке System — Packeges, и активровать wireless–cm2, если данного пакета у вас нет, тогда обязательно обновите свои устройства до последней версии прошивки. Для применения обновления обязательно перезагрузите устройство.

Далее настройка производится аналогично статье по настройке первой версии CapsMan.

1.Переходим в меню CAPsMAN. Во вкладке Interfaces нажимаем Manager, где в появившемся окна ставим галочку Enabled.

2.Там же открываем вкладку Channels, где добавляем настройку канала, которые устанавливаем как на картинке.

Name – задаем имя канала. Channel1;

Frequency – частота на который будет работать точка (канал).

2412 Mhz – соответствует 1 каналу, Если у вас офисное здание, то лучше просканировать специальным приложением и установить наиболее свободный канал.

Width – ширина канала. 20 Mhz;

Band – режим точки .

2ghz-b/g/n;

Extension Channel – расширение канала. CE;

Tx. Power – мощность сигнала [-30 до 40]. 28;

- Переходим во вкладку Datapaths. Тут мы настраиваем сетевые параметры прохождения трафика, где указываем интерфейс для Bridge.

4.В разделе SecurityCfg настраиваем параметры безопасности точек.

Name– имя конфигурации.

Authenticationtype –типа аутентификации. WPA2 PSK;

Encryption – тип шифрования. aes ccm, tkip;

GroupEncryption – группа шифрования.

aes ccm;

Passphrase – пароль.

EapMethods–выбор типа авторизации.

Eap Radius Accounting – авторизация Radius аккаунта.

TLS Mode – управление использования сертификата.

TLS Certificate – сертификат.

5. Переходим в раздел Configurations. Здесь мы сохраняем все наши настройки в единую конфигурацию.

На вкладке Wireless задаем имя конфига.

Режим – AP access point.

SSID – имя нашей wi-fi сети.

Обязательно ставим галочки HT Tx Chains и HT Rx Chains.

На следующих вкладках Channel, Datapath, Security в первых строках выбираем выше созданные конфиги для каждой из вкладок.

6.Последний пункт в настройке контроллера – вкладка Provisioning.

Здесь мы можем создать несколько правил, но нам достаточно одного, где мы указываем, что все точки получают конфиг cfg1.

Таким образом мы можем к точке с определенным маком предложить свой конфиг.

Подключаем к нашему контролеру wi-fi точки

Первым делом, как и с контроллером, проверяем последнее обновление и включаем wireless-cm2.

Переходим в меню Wireless – Interfaces и жмем кнопку CAP на панели.

Если у вас, как у меня в роли контроллера стоит маршрутизатор, то настройка должна быть такая.

Interfaces – wlan1;

Discovery Interfaces – интерфейс подключения к контроллеру.

Если же, у вас данная точка одновременно является контроллером, тогда необходимо дополнительно в CAPsMAN Address указать IP контроллера.

После подключения точки к контроллеру в Wireless Tables – Interfaces появится красная строчка, которая говорит о том, что точка управляется контроллером.

Вторые и последующие точки настраиваем аналогично.

В итоге на самом контроллере в разделе CAPsMAN мы увидим наши подключенные точки.

Источник: http://crb-otradnoe.ru/programmy/besshovnyj-wifi-rouming-s-pomoshhyu-capsman-v2-v-mikrotik.html